Evil Twin là một kiểu tấn công Man-in-the-Middle trong đó điểm truy cập giả được sử dụng để theo dõi hoạt động người dùng. Evil Twin hợp pháp hóa bằng cách nhân bản địa chỉ MAC và Name or Service Set Identifier (SSID) của mạng. Evil Twin sử dụng nhiều chiến thuật tương tự website spoofing (Một hình thức khác của MITM).

Evil Twin bắt đầu bằng cách nhân bản SSID mạng và giả vờ là một điểm truy cập an toàn. Khi người dùng kết nối với chúng và tin rằng đó là nó đảm bảo mà không hay biết sự thật là kẻ tấn công đang chặn tất cả lưu lượng giữa người dùng và máy chủ, đồng thời đánh cắp dữ liệu cá nhân mà không để lại dấu vết gì. Hậu quả của việc này đó là thông tin bị đánh cắp nhằm phục vụ hành vi trộm cắp danh tính hoặc tổn thất tài chính. Cuộc tấn công này rất hiệu quả vì phần lớn các thiết bị truy cập mạng hiện nay không thể phân biệt hai mạng có cùng tên. Nếu bạn muốn xem cách thức hoạt động của nó, bạn có thể tạo một điểm truy cập WiFi trên điện thoại và đặt tên giống như mạng gia đình của mình, tiếp đó dùng máy tính truy cập WiFi, máy tính của bạn sẽ coi cả hai như cùng một mạng.

Phương pháp tiến công Evil Twin

Kịch bản tiến công Evil Twin thông dụng nhất mà bạn hoàn toàn có thể gặp trong trong thực tiễn là kiểu Captive Portals ( CP ). Nhiều mạng WiFi công cộng sử dụng các website nhu yếu đăng nhập để cấp quyền truy vấn. Những thông tin này hoàn toàn có thể bị tận dụng để lừa người dùng. Hãy đi sâu hơn vào những gì xảy ra ở mỗi bước của cuộc tiến công này :

Bước 1: Kẻ tấn công thiết lập điểm truy cập không dây giả

Kẻ tấn công thường chọn một nơi công cộng có nhiều điểm truy cập công cộng, chẳng hạn như sân bay. Những nơi như vậy thường có nhiều điểm truy cập WiFi có cùng tên. Rất tiện lợi trong việc bạn đi mọi nơi trong khuôn viên sân bay mà không bị ngắt kết nối, nhưng điều đó cũng giúp công việc của kẻ tấn công dễ dàng hơn nhiều khi tạo ra một điểm phát sóng giả có cùng tên WiFi.

Bạn đang đọc: Đánh Cắp Thông Tin Qua Wifi – Evil Twin

Bây giờ, kẻ tiến công hoàn toàn có thể sử dụng bất kỳ thứ gì từ card mạng, máy tính bảng hoặc máy tính xách tay đến bộ định tuyến di động để tạo điểm phát sóng. Nó khá dễ, tựa như khi bạn sử dụng điện thoại cảm ứng làm điểm phát sóng để san sẻ liên kết với bè bạn của bạn. Tuy nhiên, họ sử dụng cùng tên SSID .

Dùng cách này chính do hầu hết các thiết bị không đủ mưu trí để phân biệt điểm truy vấn hợp pháp và giả nếu chúng có cùng SSID ( Một số kẻ tiến công hoàn toàn có thể đi xa hơn bằng cách nhân bản địa chỉ MAC của mạng đáng đáng tin cậy ) .

Bước 2: Kẻ tấn công tạo Captive Portal giả mạo

Nếu bạn đã từng sử dụng WiFi công cộng, có lẽ rằng bạn đã thấy trang CP. Chúng thường nhu yếu bạn nhập thông tin đăng nhập WiFi. Vấn đề với CP là không có tiêu chuẩn nào về vẻ bên ngoài của chúng và chúng thường được phong cách thiết kế rất đơn thuần. Do đó dễ trá hình .

Những người sử dụng WiFi công cộng đã quá quen với họ theo cách này đến nỗi thật khó để phân biệt sự độc lạ giữa trang hợp pháp và trang trá hình. Thật không may, nếu bạn gặp phải cái sau, nó sẽ gửi thông tin truy vấn WiFi cho kẻ tiến công .

Nếu là WiFi công cộng không có mật khẩu thì kẻ tiến công hoàn toàn có thể bỏ lỡ bước này

Bước 3: Kẻ tấn công khiến nạn nhân kết nối với WiFi Evil Twin

Giờ đây, kẻ tiến công đã có một điểm truy vấn và một cổng thông tin trá hình, chúng cần phải khiến mọi người bỏ liên kết hợp pháp và liên kết với chúng. Điều này hoàn toàn có thể được triển khai theo hai cách :

- Họ tạo ra tín hiệu Wi-Fi mạnh hơn, điều này sẽ dẫn đến việc các thiết bị tự động kết nối với Evil Twin.

- Họ ngắt kết nối tất cả mọi người ra khỏi mạng chính bằng cách làm thực hiện cuộc tấn công de-authentication. Các thiết bị được kết nối với mạng hợp pháp sẽ bị ngắt kết nối, điều này sẽ làm người dùng phải thực hiện kết nối lại. Bây giờ họ sẽ thấy một mạng mới có cùng tên, rất có thể sẽ ghi là “Unsecure”. Điều này sẽ gióng lên hồi chuông cảnh báo cho người dùng nhận biết bảo mật, nhưng nhiều người sẽ gạt đi. Phương pháp này có thể không hoạt động trong môi trường văn phòng, nơi nó sẽ gây nghi ngờ. Những kẻ tấn công tìm cách tránh sự nghi ngờ thường chọn một công cụ phổ biến có tên là bettercap, có thể chạy trên các hệ thống Linux, Mac, Windows và Android.

Bước 4: Kẻ tấn công đánh cắp thông tin đăng nhập

Bây giờ kẻ tiến công có toàn quyền với những tài liệu người dùng cung ứng khi truy vấn WiFi của họ .

Khi một người dùng được liên kết với AP Evil Twin, cuộc tiến công kết thúc. Toàn bộ quy trình này được sử dụng để cho phép kẻ tiến công thiết lập các vị trí MITM từ đó chúng hoàn toàn có thể đánh cắp tài liệu và tiêm ứng dụng ô nhiễm hoặc vào trấn áp các thiết bị nạn nhân từ xa. Khi ở vị trí MITM, kẻ tiến công có toàn quyền trấn áp WiFi .

Cách để bảo vệ chính bạn

- Vô hiệu hóa tính năng tự động kết nối trên tất cả các thiết bị kết nối không dây.

- Sử dụng Virtual Private Network (VPN) nếu sử dụng điểm truy cập công cộng. Nó sẽ mã hóa lưu lượng truy cập của bạn, đảm bảo rằng không ai đánh hơi được lưu lượng truy cập của bạn.

- Cố ý gõ sai khóa. Một số Evil Twin sẽ cấp quyền truy cập vào điểm truy cập bất kể khóa nào được nhập.

- Hạn chế cập WiFi công cộng và tuyệt đối không dùng những WiFi không có mật khẩu.

- Không đăng nhập vào bất kỳ tài khoản nào trên WiFi công cộng. Bằng cách này, kẻ tấn công sẽ không thể đánh cắp thông tin đăng nhập của bạn và sử dụng chúng để chống lại bạn.

- Tránh kết nối với các điểm truy cập WiFi có cảnh báo “Unsecure”, ngay cả khi nó có tên quen thuộc.

- Sử dụng xác thực 2 yếu tố cho tất cả các tài khoản nào của bạn. Bằng cách này, ngay cả khi kẻ tấn công chiếm được thông tin đăng nhập của bạn, họ vẫn sẽ không thể truy cập tài khoản của bạn.

- Cách tốt nhất để bảo vệ chống lại một cuộc tấn công Evil Twin là biết về chiến thuật này.

Demo tấn công Evil Twin

Yêu cầu :

1. Kali Linux

2. Card wifi [ Mình sử dụng TP-link TL-WN821N ]

Vấn đề: Chúng ta muốn tấn công một mục tiêu nào đó bằng Evil Twin để đánh cắp thông tin trên máy tính của họ. Để có thể làm được điều đó trước hết chúng ta phải làm cho victim truy cập vào wifi giả mạo của mình, nhưng vấn đề thường gặp là khi máy tính của victim cố gắng xác thực lại, máy của victim sẽ tự động kết nối lại với AP cũ chứ không phải điểm truy cập do chúng ta tạo ra vì máy sẽ chọn AP mạnh nhất để truy cập. Mình sẽ giải quyết vấn đề này ngay phía dưới.

Bắt đầu tấn công bằng airmon-ng start wlan0

Bước tiếp theo của tất cả chúng ta là mở màn chớp lấy lưu lượng. Chúng ta làm điều này bằng cách gõ :

- airodump-ng mon0

Chúng ta hoàn toàn có thể thấy tổng thể các điểm truy vấn không dây trong khoanh vùng phạm vi cùng với tổng thể các số liệu thống kê quan trọng của victim .

Nếu tất cả chúng ta làm mọi thứ đúng, tất cả chúng ta hoàn toàn có thể nhân bản AP của victim và khiến victim liên kết với wifi của tất cả chúng ta. Khi victim làm điều đó, tất cả chúng ta sẽ hoàn toàn có thể thấy tổng thể lưu lượng truy vấn của victim, cũng như có năng lực chèn các gói, tin nhắn, mã của riêng tất cả chúng ta vào máy tính của victim .

Tạo một AP mới với cùng địa chỉ SSID và MAC

Khi victim đã kết nối với AP của mình, chúng ta có thể sử dụng airbase-ng để tạo ra một wifi giả. Chúng ta có thể làm điều này bằng cách mở một terminal và gõ:

airbase-ng -a (BSSID) –essid “(SSID)” (kênh AP của victim) mon0

- airbase-ng – a 00 : 09 : 5B : 6F : 64 : 1E — essid ” Elroy ” – c 11 mon0

Bước tiếp theo của tất cả chúng ta là đẩy victim ra khỏi điểm truy vấn của họ. Chuẩn 802.11 có một khung đặc biệt quan trọng gọi là hủy cấp quyền, như bạn hoàn toàn có thể mong đợi, hủy cấp quyền cho tổng thể mọi người trên điểm truy vấn. Khi máy tính của victim cố gắng nỗ lực xác nhận lại, anh ta sẽ tự động hóa liên kết lại với AP mạnh nhất .

Chúng ta có thể làm điều này bằng cách sử dụng aireplay-ng với gói deauth:

- aireplay-ng — deauth 0 – a ( BSSID của victim )

Chúng ta đã sử dụng BSSID của mình trong lệnh aireplay-ng để tạo ra một wifi giống hệt wifi victim. Nếu tín hiệu của tất cả chúng ta mạnh hơn AP của victim, victim sẽ tự động hóa liên kết lại với wifi của tất cả chúng ta .

Để bảo vệ tín hiệu wifi của tất cả chúng ta đủ mạnh tất cả chúng ta hoàn toàn có thể tăng AP của mình lên tối đa sức mạnh bằng cách gõ :

- iw reg set BO

- iwconfig wlan0 txpower 30

Sau đó khi victim truy cập vào wifi, chúng ta có thể sử dụng phần mềm như Ettercap để thực hiện một cuộc tấn công trung gian. Bằng cách này, chúng ta có thể chặn, phân tích và thậm chí tiêm lưu lượng truy cập cho victim. Nói cách khác, vì victim đã kết nối với AP của chúng ta, chúng ta có gần như toàn bộ quyền truy cập vào dữ liệu của victim cả đến và đi.

VD: Sử dụng Ettercap để thực hiện kỹ thuật DNS Spoofing xem trộm thông tin.

Hay thực hiện kỹ thuật Sniffer để theo dõi mà mình đã demo trong bài trước, các bạn có thể xem lại tại đây Hay thực hiện tấn công Session Hijacking để thực hiện chiếm quyền điều khiển máy tính.

Ngoài ra còn có thể sử dụng Evil Twin với Airgeddon để hack wifi ( cái này mình sẽ chỉ nói qua chứ không đi vào chi tiết )

Trước tiên, bạn sẽ cần cài đặt Airgeddon github.com/v1s1t0r1sh3r3/airgeddon.git

Mở airgeddon bằng lệnh

cd airgeddon

sudo bash ./airgeddon.sh

Sau khi mở Airgeddon chúng ta cài đặt và xác định mục tiêu tấn công

Sau khi phát động tiến công Airgeddon cũng sẽ tạo một wifi trá hình tới victim. Sau khi victim truy vấn wifi mọi thông số kỹ thuật DNS, Pass wifi sẽ đều gửi về. Khi đã biết wifi thì tất cả chúng ta trọn vẹn hoàn toàn có thể sử dụng wireshark để theo dõi những người trong cùng wifi .

Lời kết

Hiểu cách quốc tế quản lý và vận hành sẽ cho bạn nhiều sự lựa chọn và biết cách bảo vệ mình trước sự nguy hại của quốc tế ngoài kia. Với hướng dẫn này, hy vọng các bạn chỉ nên triển khai hack wifi để dùng ké chứ không nên xem trộm thông tin của người khác ! Nếu bạn có bất kể câu hỏi nào về hướng dẫn này hãy để lại nhận xét .

Source: kubet

Category: Tải Phầm Mềm

-800x450.jpg)

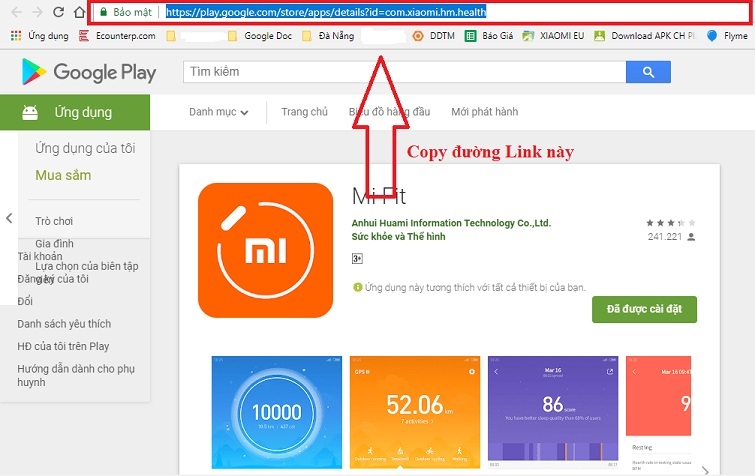

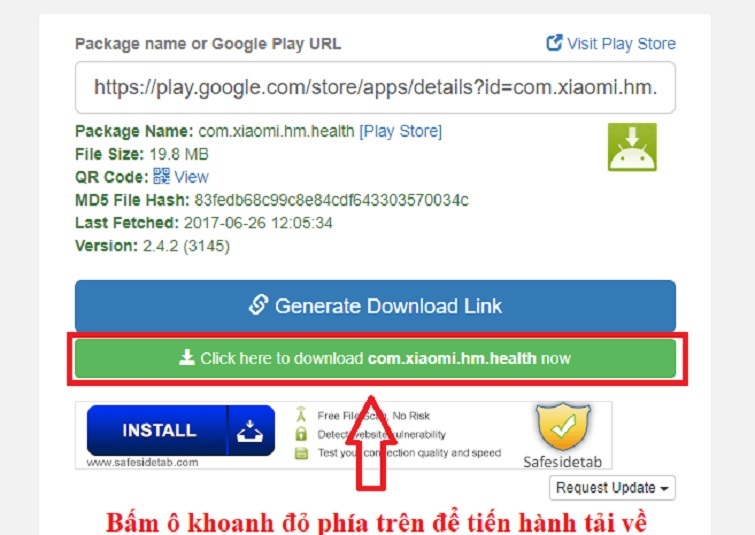

Nếu những bạn gặp phải thực trạng này, cách xử lý tốt nhất là tải file apk về máy tính. Ngoài ra, bạn cũng hoàn toàn có thể sử dụng phối hợp với một công cụ tăng cường Download. Như vậy, nó sẽ giúp cho những bạn rút ngắn thời hạn tải về máy những ứng dụng với mức dung tích lớn .Có một số ít trường hợp, khi ứng dụng nào đó không còn hoạt đông tốt khi được update mới, bạn được sử dụng file APK để hoàn toàn có thể quay lại phiên bản ứng dụng thấp như lúc trước .Chính vì điều này mà đã có rất nhiều website phân phối dịch vụ tải file APK về thiết bị không lấy phí. Khiến cho máy có thêm nhiều rủi ro đáng tiếc như : bị cài cắm mã độc và đánh cắp thông tin, …Vì vậy, mạng lưới hệ thống mua và bán máy tính cũ Thành Phố Đà Nẵng muốn hướng dẫn bạn cách tải về file apk từ google play trên PC một cách trực tiếp .

Nếu những bạn gặp phải thực trạng này, cách xử lý tốt nhất là tải file apk về máy tính. Ngoài ra, bạn cũng hoàn toàn có thể sử dụng phối hợp với một công cụ tăng cường Download. Như vậy, nó sẽ giúp cho những bạn rút ngắn thời hạn tải về máy những ứng dụng với mức dung tích lớn .Có một số ít trường hợp, khi ứng dụng nào đó không còn hoạt đông tốt khi được update mới, bạn được sử dụng file APK để hoàn toàn có thể quay lại phiên bản ứng dụng thấp như lúc trước .Chính vì điều này mà đã có rất nhiều website phân phối dịch vụ tải file APK về thiết bị không lấy phí. Khiến cho máy có thêm nhiều rủi ro đáng tiếc như : bị cài cắm mã độc và đánh cắp thông tin, …Vì vậy, mạng lưới hệ thống mua và bán máy tính cũ Thành Phố Đà Nẵng muốn hướng dẫn bạn cách tải về file apk từ google play trên PC một cách trực tiếp .

Như vậy là những bạn đã tải về file apk từ google play trên PC về máy thành công xuất sắc. Đay là cách triển khai rất đơn thuần và giao diện dễ sử dụng phải không nào. Hy vọng với hướng dẫn cách tải file apk này sẽ mang lại những điều có ích cho những bạn trong quy trình sử dụng máy tính .

Như vậy là những bạn đã tải về file apk từ google play trên PC về máy thành công xuất sắc. Đay là cách triển khai rất đơn thuần và giao diện dễ sử dụng phải không nào. Hy vọng với hướng dẫn cách tải file apk này sẽ mang lại những điều có ích cho những bạn trong quy trình sử dụng máy tính .